KIM-Client Kritisch

„… dass die zentralen Komponenten des VPN Zugangsdienstes, des Fachdienstes kim+ und des Fachdienste Portals (SSP) nicht von der Schwachstelle betroffen sind. Die betroffenen Bibliotheken sind dort nicht im Einsatz.

Alle bisher veröffentlichten Versionen des kim+ Clientmoduls sind potenziell von dem Problem betroffen. Nach aktueller Analyse sehen wir ein Risiko vor allem dann, wenn das kim+ Clientmodul über das Internet erreichbar ist. Wir empfehlen im ersten Schritt die Konfiguration zu prüfen und anzupassen, so dass das kim+ Clientmodul nur im LAN erreichbar ist.

Zur finalen Behebung der Schwachstelle wird noch heute im Laufe des Tages eine aktualisierte, abgesicherte Version des kim+ Clientmoduls auf dem bekannten Downloadpunkt bereitgestellt. Es wird dringend empfohlen, diese aktualisierte Version schnellstmöglich zu installieren.Sobald die neue Version verfügbar ist, werden Sie auf diesem Wege umgehend informiert.“

Update:

„hiermit informieren wir Sie, dass auf dem bekannten Downloadpunkt index of /download/current ab sofort eine aktualisierte, abgesicherte Version des kim+ Clientmoduls (V 1.4.1.2) zum Download bereitgestellt wird.

Diese Version enthält die Log4j-Bibliothek in der Version 2.16.0 und behebt somit die unter CVE-2021-44228 bekannt gewordenen Schwachstellen.

Bitte setzen Sie für Neu-Installationen nur noch diese Version ein und aktualisieren Sie bereits installierte Versionen des kim+ Clientmoduls gemäß Anwenderhandbuch, Kap. 4.3.8 (-> steht auch im Self-Service Portal zur Verfügung).

Zur Aktualisierung muss lediglich der Installer ausgeführt werden, vorhandene Konfigurationseinstellungen bleiben erhalten.

Sollten Sie das kim+ Clientmodul unter Linux betreiben, ist zusätzlich ein Neustart des Betriebssystems erforderlich.“

UPDATE 16.12.21

Nachdem das Update jetzt verfügbar ist (s.o.) und wir es getestet haben, stellen wir Ihnen hier eine kurze Installationsanleitung zur Verfügung:

Zu den KIM-Modulen anderer zugelassener KIM-Anbieter liegen uns aktuell keine Informationen vor. Bitte wenden Sie sich an den jeweiligen Hersteller.

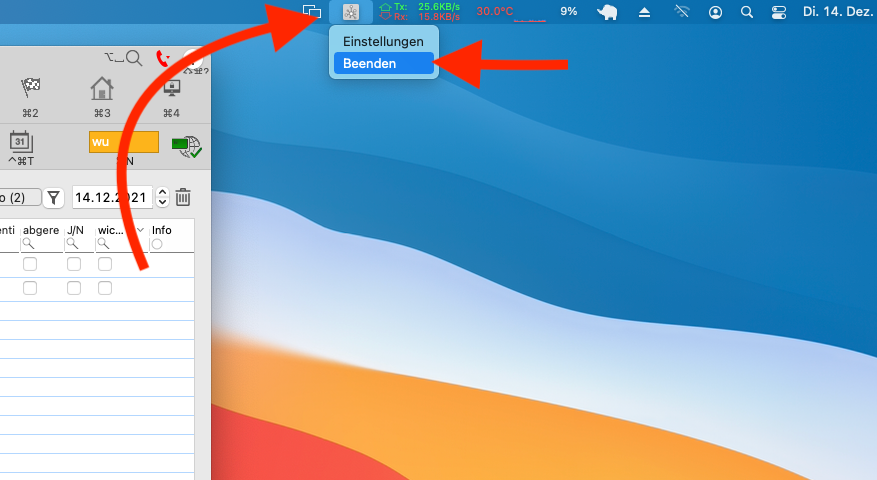

Empfehlung zollsoft: Bis zur Bereitsstellung und dem Einspielen der aktualisierten Version stoppen Sie bitte den KIM Client. Nachdem Update starten Sie bitte den KIM Client wieder.

Das neue kim+ Client Modul wird gerade von uns getestet. Im Anschluss stellen wir Ihnen hier eine Installationsanleitung zur Verfügung.

Zu den KIM-Modulen anderer zugelassener KIM-Anbieter liegen uns aktuell keine Informationen vor. Bitte wenden Sie sich an den jeweiligen Hersteller.

KBV Prüfmodul Kritisch

Die KBV hat uns wie folgt informiert:

„Hierzu [der betroffenen Software] zählen unter anderem auch die KBV-Prüfmodule, die wir Herstellern von Praxisverwaltungssystemen, … zur Verfügung stellen. Aktuell werden in den betroffenen Programmen die Log4J Bibliotheken ausgetauscht. Nach erfolgreicher Qualitätssicherung stellen wir Ihnen kurzfristig die geänderten Softwareprodukte zur Verfügung und bitte Sie um Integration sowie Rollout.“

Update

„… wurden heute die KBV-Prüfmodule, das Kryptomodul sowie der Prüfassistent für das vierte Quartal 2021 aktualisiert bereitgestellt. „

UPDATE 16.12.21

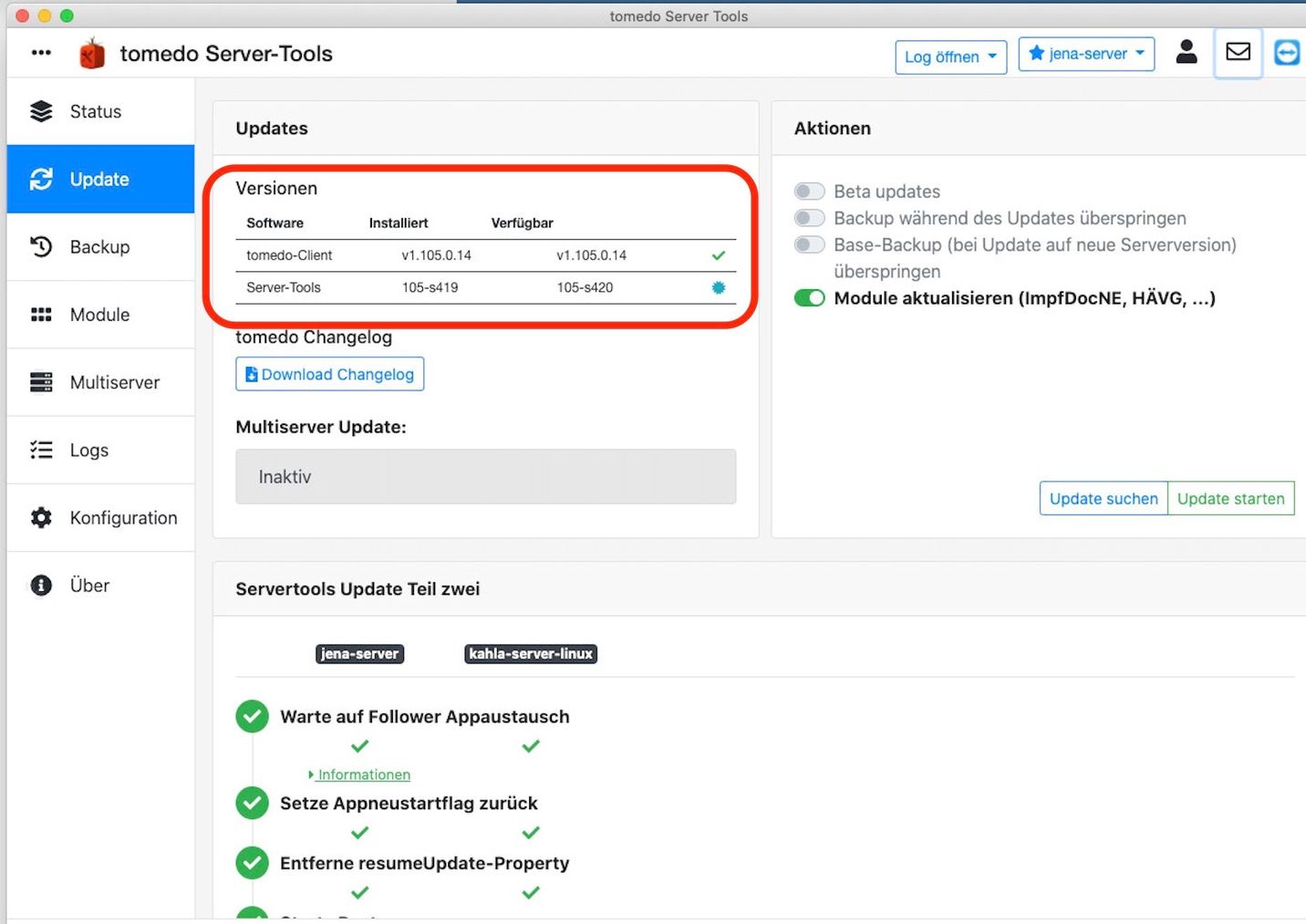

Ab den Versionen v1.105s420 (neue Server-Tools) und v1.106 ist das aktualisierte KBV-Prüfmodul enthalten.

Wir werden das geänderte KBV-Prüfmodul mit einem der nächsten Updates an Sie verteilen, sobald es von uns getestet wurde.

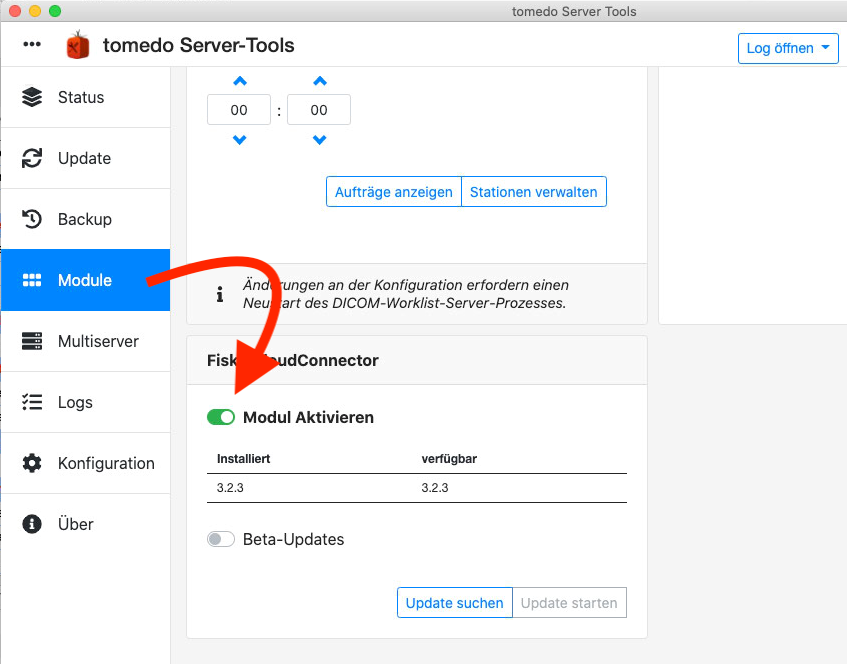

Fiskal Cloud Connector (FCC)

Es gab eine theoretisch Möglichkeit, dass dieser Service bzw. diese Schnittstelle betroffen war. Am 13.12.21 wurde zur Erhöhung der Sicherheit alle Services der Fiskal Cloud zusätzlich dahingehend umkonfiguriert, dass der Exploit nicht mehr möglich ist.

Auf beiden Seiten der Schnittstelle wurden Anpassungen vorgenommen, um den Schutz nochmals zu erhöhen.

Auf tomedo-Seite erfolgt dies mit der Version 1.105.

tomedo®

Wir analysieren weiterhin unser PVS tomedo. Aktuell haben wir keine Erkenntnis, dass im tomedo Server und Client die Schwachstelle genutzt werden kann.

Bitte beachten Sie aber unsere nächsten Updates und installieren Sie sie zeitnah.

Weitere zollsoft Produkte

Unsere weiteren Anwendungen sind ebenfalls nicht betroffen:

-

Onlinekalender

- Gesundakte-App

- ImpfDocNE

Legende für die folgenden Tabellen

Nach unseren Informationen ist die Software nicht von der Schwachstelle betroffen.

Nach unseren Informationen ist die Software von der Schwachstelle betroffen. Informieren Sie sich beim Hersteller über den genauen Sachverhalt.

Uns liegen aktuell keine Informationen vor. Bitte wenden Sie sich an den jeweiligen Hersteller.

Konnektoren

| secunet | |

| RISE |

Zum RISE Konnektor liegt uns folgende Information der KBV vor:

|

| KoCoBox |

|

Labor-OrderEntry und Laborabruf Software

| Managed IT, Cloud, Hosting, and Security Solutions – CloudScale365 | |

| CGM-Channel (CompuGroup) | |

| ixmid (Synlab, amedes) | |

| AB+M | |

| MelosMDN | |

| DGN LOEM | |

| Labgate (Vireq) | |

| MedNet (in der Schweiz) |

Virtualisierungssoftware

Die folgende Virtualisierungssoftware ist nach unserem bisherigen Wissen nicht betroffen:

| Parallels | |

| VMWare | |

| VirtualBox | |

| Docker |

IT-Sicherheit

Fax-Programme

| LifeTime |

|

| PamFax |

|

| simple-fax |

|

| eFax |

|

Aufklärungsbögen

| Thieme (Diomed) | |

| Perimed | |

| Idana | |

| Synmedico | |

| Ikonion (Augenärzte) |

Informationen über weitere Fremdsoftware

Unter https://github.com/NCSC-NL/log4shell/tree/main/software finden Sie eine fortlaufend aktualisierte Liste über den Status weiterer Software.

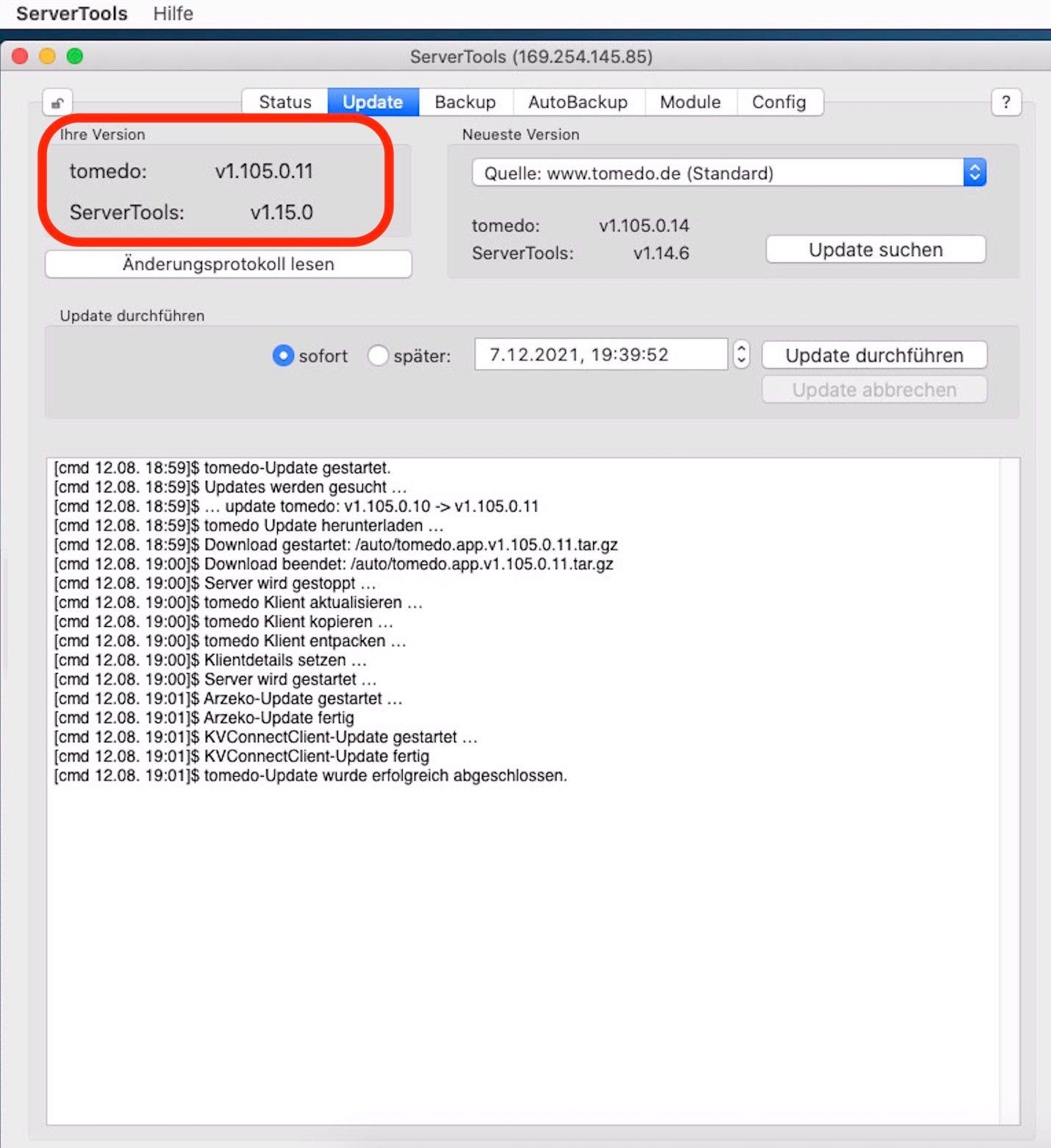

Hinweis alte und neue Server-Tools

Dieser Hinweis dient nur dazu, zu erkennen, ob man die neuen oder alten Server-Tools hat und wo dort die Versionen zu sehen sind. Die maßgeblichen Versionen stehen oben im Text.

alte Server-Tools:

neue Server-Tools: